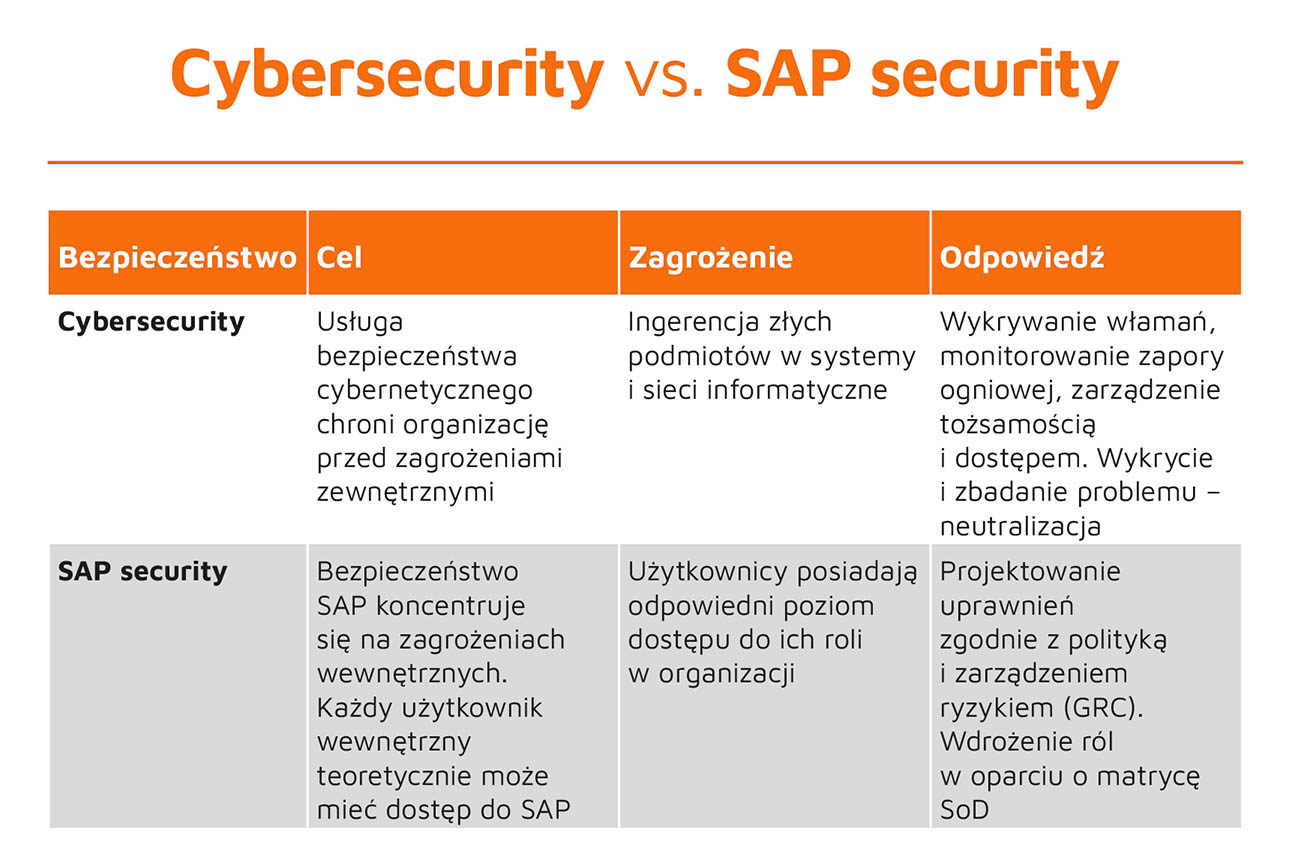

Bezpieczeństwo SAP to działanie równoważące, które obejmuje wszystkie narzędzia, procesy i mechanizmy kontrolne wprowadzone w celu ograniczenia dostępu użytkowników do środowiska SAP. Podobna metodologia stosowana jest podczas projektowania i wdrażania szeroko rozumianego bezpieczeństwa na poziomie całej organizacji. Niemniej podczas projektowania systemu cyberbezpieczeństwa dla SAP należy wziąć pod uwagę pewne różnice między bezpieczeństwem cybernetycznym skupiającym się przede wszystkim na ochronie przez zagrożeniami zewnętrznymi, a bezpieczeństwem SAP, koncentrującym się na zagrożeniach wewnętrznych.

Główna różnica polega na tym, że z założenia każdy użytkownik w sieci przedsiębiorstwa może korzystać z aplikacji SAP, a użytkownicy mają poziom dostępu odpowiedni do ich roli określonej zgodnie z procedurami zarządzania ryzykiem oraz kontroli (GRC). Natomiast działania związane z ochroną przed atakami koncentrują się na utrzymaniu wrogich podmiotów poza siecią i systemami przedsiębiorstwa. Obejmują one głównie wykrywanie włamań, monitorowanie zapory ogniowej oraz zarządzanie tożsamością i dostępem (IAM).