Multi-Factor Authentication (MFA), czyli uwierzytelnianie wieloskładnikowe, to element zarządzania procesem dostępu do aplikacji, który wymaga od użytkownika potwierdzenia tożsamości przy użyciu co najmniej dwóch różnych składników weryfikacji (2-Factor Authentication 2FA). W przypadku gdy jeden z składników zostanie naruszony, np. przez wykradzenie danych logowania użytkownika, to przestępca będzie miał do pokonania jeszcze przynajmniej jedną barierę przed uzyskaniem dostępu do systemu.

Wykorzystanie wielu czynników uwierzytelniających w celu udowodnienia tożsamości opiera się na założeniu, że jest mało prawdopodobne, aby nieupoważniony podmiot był w stanie dostarczyć wszystkie czynniki wymagane do uzyskania dostępu. Jeśli podczas próby uwierzytelnienia brakuje co najmniej jednego z elementów lub jest on podany nieprawidłowo, tożsamość użytkownika nie jest ustalana z wystarczającą pewnością, a zasób chroniony przez uwierzytelnianie wieloskładnikowe pozostaje niedostępny.

Najczęściej spotykanymi kategoriami składników autentykacji są:

- Coś, co wiesz. Zazwyczaj hasło, kod PIN lub odpowiedzi do zestawu pytań bezpieczeństwa, które zna tylko dana osoba. Do wykorzystania tego składnika użytkownik musi poprawnie wprowadzić informacje wymagane przez aplikację;

- Coś, co posiadasz. Zazwyczaj smartphone, bezpieczny klucz USB czy generator kodów jednorazowych. Obecnie najczęściej wybierana jest aplikacja uwierzytelniająca na telefonie użytkownika do generowania kluczy One Time Password (OTP);

- Coś, czym jesteś. Zazwyczaj dane biometryczne, jak odciski palców, skan siatkówki oka, rozpoznawanie twarzy lub głosu.

Aby proces uwierzytelniania przebiegł poprawnie, zawsze wymaga się od użytkownika przedstawienia przynajmniej dwóch czynników uwierzytelniających z dwóch różnych kategorii.

Atakujący cyberprzestępcy najczęściej wykorzystują niewiedzę lub łatwowierność pracowników, aby ominąć oprogramowanie lub sprzęt odporny na różnego rodzaju ataki. W wielu sytuacjach nieświadomi pracownicy są gotowi ujawnić informacje, które mogą być przydatne podczas prowadzonego ataku. Pracownicy, aby potrafili odpowiednio zareagować na tego typu ataki, powinni być świadomi ich występowania oraz powinni wiedzieć, jaką formę mogę przyjąć oraz gdzie mogą się z nimi spotkać.

Uwierzytelnianie w SAP

Świadoma zagrożeń, firma SAP włączyła do swojego oprogramowania mechanizmy wieloskładnikowego uwierzytelnienia, pomagające działom IT przeciwdziałać tego typu atakom. Niezależnie od lokalizacji rozwiązań, czy to wdrożenie on-premise, czy wdrożenie w chmurze u jednego z hyperscalerów, możliwie jest zaimplementowanie dwuskładnikowego uwierzytelnienia. Jednakże dostępne składniki uwierzytelniania oraz metody wdrożenia rozwiązania się różnią.

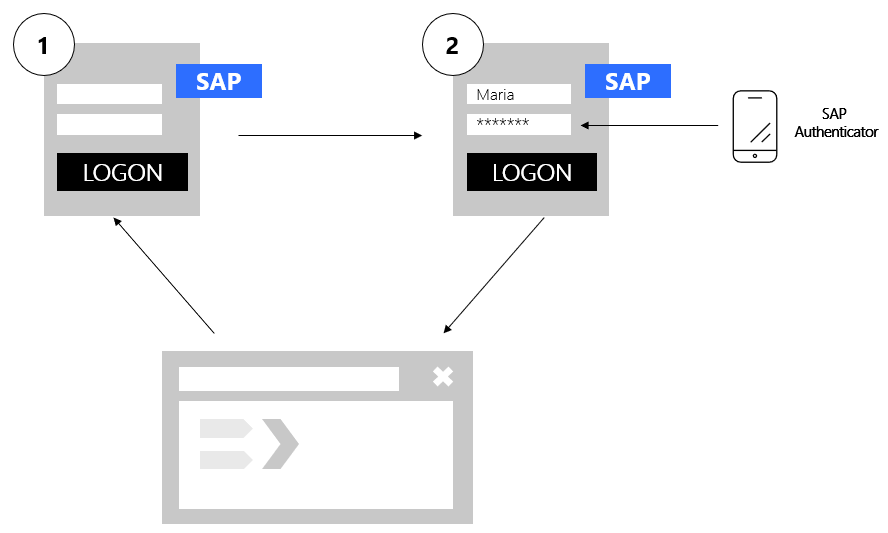

Proces logowania do aplikacji SAP: 1. Wprowadzenie nazwy użytkownika i hasła; 2. Podanie wygenerowanego kodu z aplikacji SAP Authenticator lub innejDomyślnie rozwiązania NetWeaver ABAP i Java nie wspierają mechanizmu MFA. Wieloskładnikowe uwierzytelnienie możliwe jest do skonfigurowania po wdrożeniu osobno licencjonowanego produktu SAP Single Sign On 3.0. Wspomniany produkt pozwala wykorzystać w rozwiązaniach NetWeaver Java moduł logowania One Time Password (TOTPLoginModule). Moduł dostarcza kilka metod generowania hasła jednorazowego i udostępniania go użytkownikom:

- Kod dostępu wygenerowany przez mobilną aplikację uwierzytelniającą (np. SAP Authenticator, Microsoft Authenticator). Wymagana instalacja aplikacji mobilnej na telefonie użytkownika;

- Losowe hasło wysyłane SMS-em, e-mailem lub innym kanałem. Konfiguracja przeznaczona dla użytkowników, którzy nie mogą zainstalować mobilnej aplikacji uwierzytelniającej. Hasło może zostać wysłane użytkownikom za pomocą wiadomości SMS lub e-mail;

- Zewnętrzny kod dostępu wygenerowany przez zewnętrznego dostawcę kodów dostępu.

Konfiguracja dotyczy kodów dostępu od dostawcy zewnętrznego (np. RSA SecureID), które muszą zostać zweryfikowane przed uwierzytelnieniem użytkownika. W celu uwierzytelnienia programiści muszą zaimplementować skrypt zasad napisanych w języku JavaScript.

Po przeprowadzeniu tego rodzaju konfiguracji, np. w aplikacji SAP NetWeaver Portal, wszyscy pracownicy organizacji będą mogli zalogować się hasłem jednorazowym w połączeniu z tradycyjnym logowaniem użytkownikiem i hasłem lub logowaniem ticketem SAP Logon.

W świecie SAP wciąż dużą popularnością cieszy się klient logowania SAPGui. Klient ten nie wspiera bezpośredniej możliwości uwierzytelniania wieloskładnikowego, ale wspiera proces przez niebezpośrednią konfigurację opartą na module logowania OTP pozwalającym na pozyskanie certyfikatu x.509, co w połączeniu z konfiguracją komunikacji SNC między SAPGUI a serwerem aplikacji zapewnia dwa składniki logowania.

Wieloskładnikowe uwierzytelnianie na platformie SAP Business Technology Platform

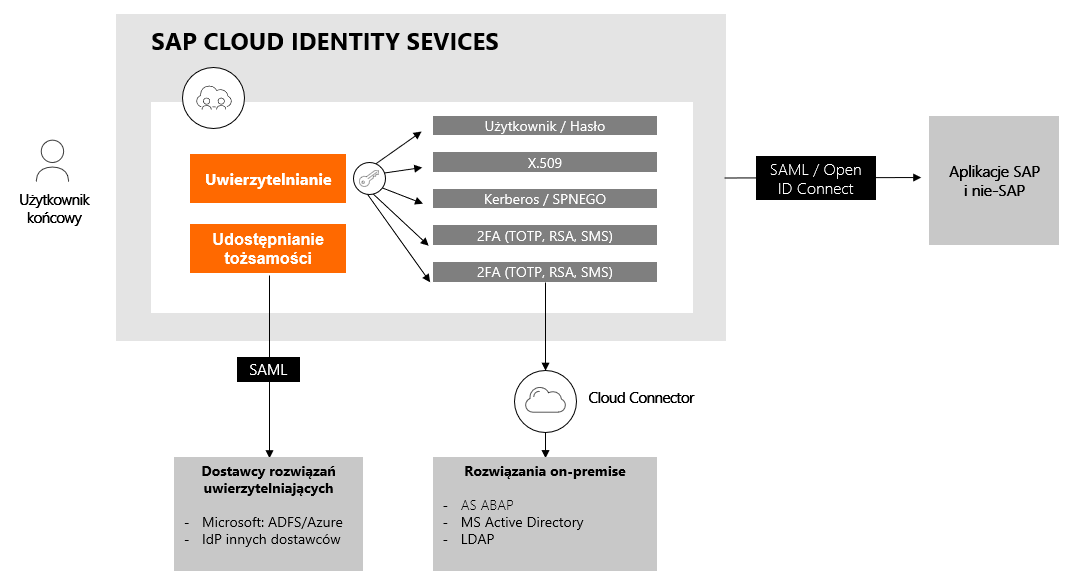

W przypadku interfejsów użytkownika typu WebGui, Fiori lub innych, bazujących na przeglądarkach internetowych, w większości konfiguracji wykorzystywany jest standard bazujący na protokole SAML 2.0 (Security Assertion Markup Language). To jeden z najpopularniejszych protokołów internetowych używany na co dzień przez miliony użytkowników Internetu w celu łatwego logowania do aplikacji oraz usług online.

W procesie uwierzytelnienia dostawca tożsamości (system typu IdP, np. SAP Business Technology Platform Identity Provider, Azure Active Directory) przekazuje token uwierzytelnienia do aplikacji znanej jako dostawca usługi. SAML umożliwia dostawcy usług działanie bez konieczności przeprowadzania własnego uwierzytelniania i przekazywania tożsamości w celu zintegrowania użytkowników wewnętrznych i zewnętrznych. Pozwala to na współdzielenie poświadczeń bezpieczeństwa z dostawcą usług w sieci, w aplikacji lub usłudze, jak również w międzydomenowej komunikacji pomiędzy chmurą publiczną a innymi systemami. Dodając do konfiguracji drugi składnik uwierzytelnienia, np. jednorazowy kod z aplikacji czy biometrię, uzyskujemy konfigurację wieloskładnikową. W efekcie w trakcie procesu logowania użytkownik zostanie poproszony o zalogowanie danymi dostarczanymi przez IdP, a w drugim kroku – o wpisanie wygenerowanego kodu z aplikacji lub skan linii papilarnych.

Podobne do powyższych możliwości wieloskładnikowego uwierzytelniania udostępnia również platforma w chmurze SAP Business Technology Platform (SAP BTP). Platforma łącząca dane, analitykę, sztuczną inteligencję, projektowanie aplikacji, automatyzację i integrację w jednym, ujednoliconym środowisku umożliwia wykorzystanie mechanizmów uwierzytelniania SAML oraz TOTP wraz z dystrybucją przez SMS lub e-mail.

Zero Trust

Szacuje się, że najwięcej naruszeń ma swoje źródło w stacjach roboczych pracowników. Dlatego z powodu wzrostu popularności pracy zdalnej zabezpieczenie dostępu do danych wrażliwych organizacji lub danych, których ochrona regulowana jest prawnie, wymaga wprowadzenia dodatkowej warstwy potwierdzenia tożsamości. Pozwala to na wdrożenie architektury bezpieczeństwa Zero Trust, która znacznie redukuje podatność na ataki socjotechniczne skierowane przeciwko pracownikom, gwarantując lepszą kontrolę nad dostępem oraz zgodność z przepisami i standardami bezpieczeństwa, takimi jak RODO czy ISO 27001.

Współczesne rozwiązania SAP wspierane przez MFA gwarantują również wysoki stopień ochrony zasobów firmy. Ich wdrożenie może udaremnić wiele prób naruszenia bezpieczeństwa, a także ochronić przedsiębiorstwo przed kosztami związanymi z koniecznością odtworzenia systemów lub postawienia ich na nowo.